11、等保2.0 新员工网络培训考核

Categories:

少于1分钟

1. 系统环境

本次被测评样品系统环境由核心交换机、防火墙、堡垒机、日志审计系统、漏洞扫描、服务器和数据库。

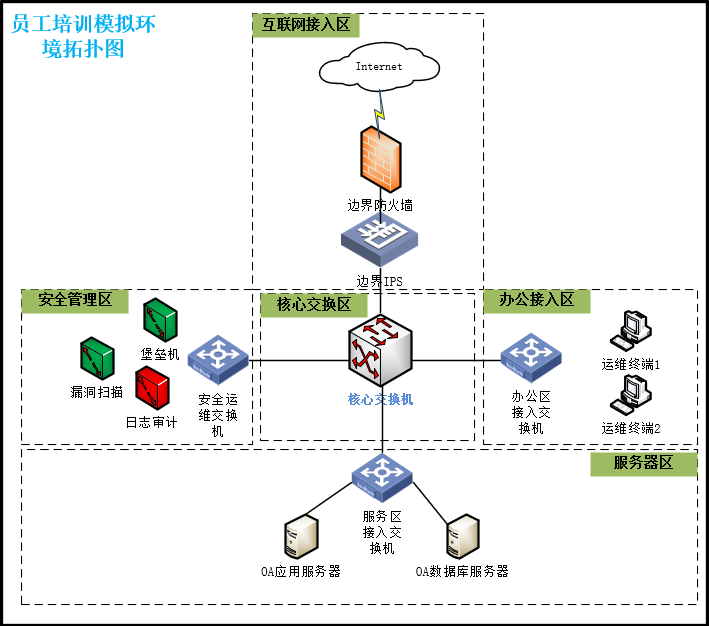

1.1 网络层结构

模拟系统网络拓扑结构如图1所示:

2. 测评对象范围(配置检查)

2.1 网络安全设备

| 序号 | 设备名称 | 型号 | 用途 |

|---|---|---|---|

| 1 | 防火墙 | 山石网科 | 对网络区域边界进行访问控制。 |

| 2 | 堡垒机 | 绿盟 | 对服务器区的1台CentOS服务器的远程运维进行安全管理和审计。 |

| 3 | 日志审计系统 | 绿盟 | 对安全管理区和服务器区内的所有设备进行漏洞扫描。 |

| 4 | IPS | 绿盟 | 对网络区域边界进行入侵防护。 |

| 5 | 核心交换机 | 华为 | 数据交换。 |

1.2 主机操作系统

| 序号 | 设备名称 | 操作系统 |

|---|---|---|

| 1 | CentOS 服务器1 | CentOS 7 |

1.3 MySQL数据库

| 序号 | 设备名称 | 操作系统 |

|---|---|---|

| 1 | MySQL数据库 | MySQL |

3 . 安全策略

整体网络划分为互联网接入区、安全管理区、服务器区、核心交换区、办公接入区。相关安全策略如下:

1)相关设备日志均备份至日志审计系统;

2)每季度进行漏洞扫描范围应能覆盖安全管理区和服务器区内的所有设备。

3)互联网带宽为100M,目前带宽能够满足业务需求;

4)设备、边界等未基于可信根对通信设备、边界设备及计算环境系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证;

5)单位目前未使用无线网络和邮件系统;

6)目前操作系统中仅mssql、secadm、audadm、root用户在使用;

7)数据库及操作系统变更前后进行了备份,数据保存在本地,未进行异地备份;

8)应用服务器采用HA方式部署;

4 . 设备配置相关资料

01、网络安全设备配置配置截图.docx

02、服务器及数据库等相关内容需登录堡垒机进行查看,堡垒机:https://172.18.19.253/