§15.1_主动防御_入侵阻断 软件白名单 流量清洗

Categories:

少于1分钟

网络安全主动防御技术与应用

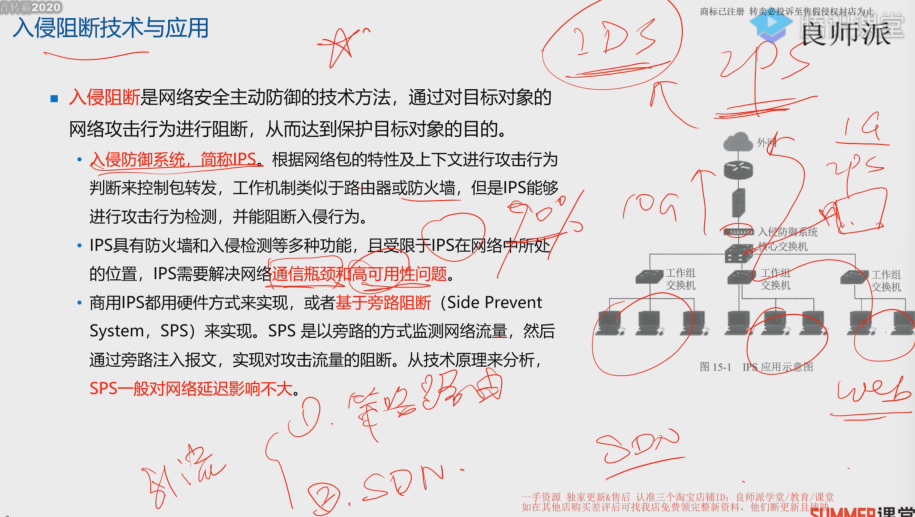

入侵阻断IPS

串行部署面临通信瓶颈与高可用性问题。

商用IPS一般是硬件方式旁路部署,配合路由策略可以检测制定区域的流量。通过旁路注入报文阻断流量。

引流使用策略路由或者SDN。

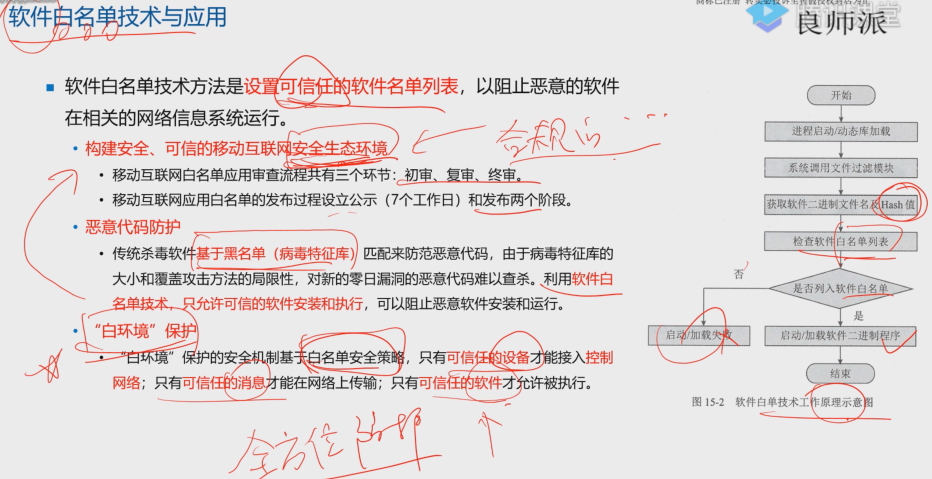

软件白名单技术与应用

现在国内应用商店就是白名单制度,未过审不上架。

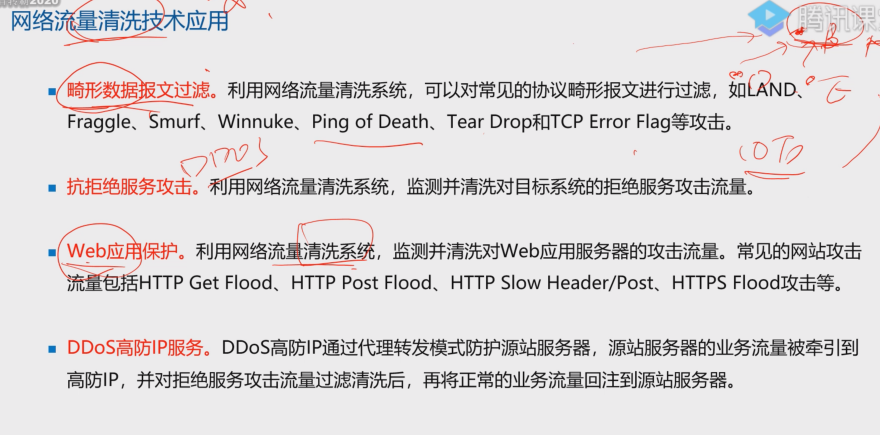

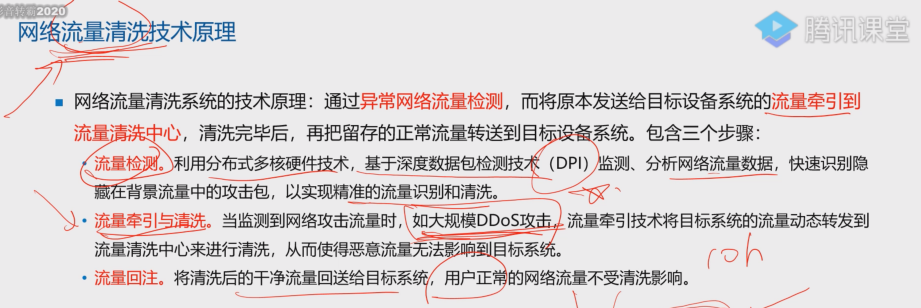

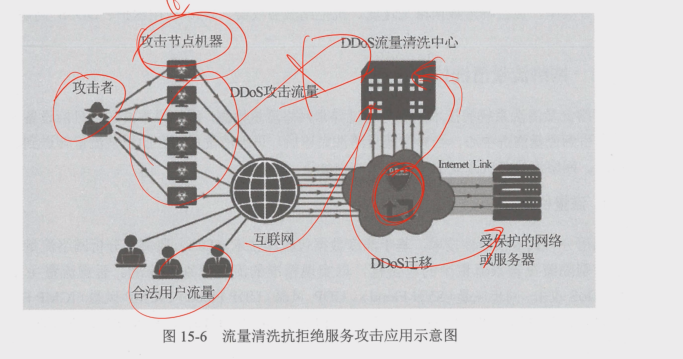

网络流量清洗

流量清洗一般是大型网络出口使用。用于防范大规模DDOS攻击(分布式拒绝服务攻击)

流量清洗中心可以是硬件设备也可以是云服务。

LAND利用TCP三次握手漏洞,让服务方一直挂起空连接耗费资源。

Smurf,在网络中,A假冒B的源地址向广播地址发送报文(例如ping),该网络内每个主机都向B回复报文。

- LAND 攻击:此攻击发送一个欺骗性的 TCP SYN 数据包,其中源地址和目标地址设置为相同的 IP 地址,导致系统自行响应,从而形成可能导致系统崩溃的循环。

- Fraggle 攻击:类似于 Smurf 攻击,但使用 UDP 数据包而不是 ICMP。攻击者向网络的广播地址发送大量 UDP 数据包,并将源地址伪装成受害者的 IP。这会向受害者发送大量响应。

- Smurf 攻击:这是一种** DDoS 攻击**,攻击者向网络的广播地址发送 ICMP 数据包,将源 IP 地址伪装成受害者的 IP。然后网络上的设备向受害者发送大量响应,导致系统不堪重负。

- WinNuke:此攻击针对旧版本 Windows 操作系统中的漏洞,通过向端口 139 发送带外 (OOB) 数据,导致系统崩溃或重新启动。

- Ping of Death:此攻击涉及向目标发送格式错误或超大的数据包。它会导致无法处理这些超大数据包的系统发生缓冲区溢出,从而导致系统崩溃或重启。

- Teardrop 攻击:此攻击利用了碎片重组中的漏洞。它会发送碎片数据包,这些数据包在重组时会重叠,从而导致系统崩溃或行为异常。

- TCP 错误标志攻击:这涉及操纵 TCP 标志设置以创建异常数据包,混淆目标系统或防火墙并可能导致其崩溃或绕过安全规则。