§02_网络攻击原理与常用方法

Categories:

少于1分钟

§02.1 基础

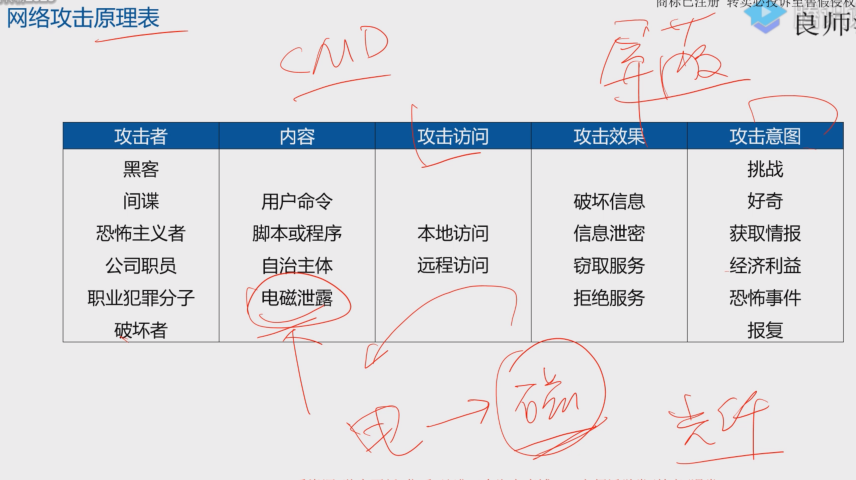

攻击原理表

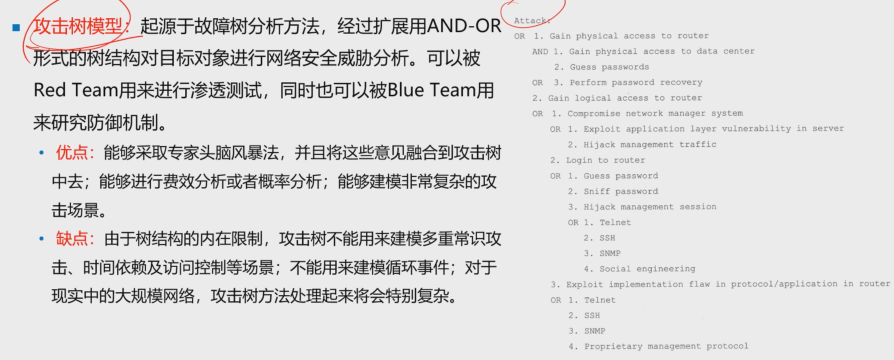

网络攻击模型

自治主体:黑客自己写的工具来实行攻击。

攻击效果——与CIA三性对应——重点。

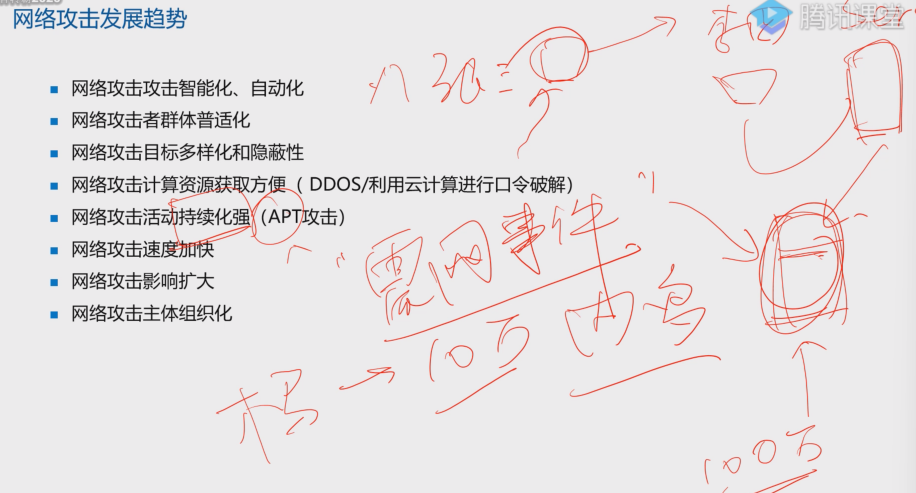

网络攻击发展趋势

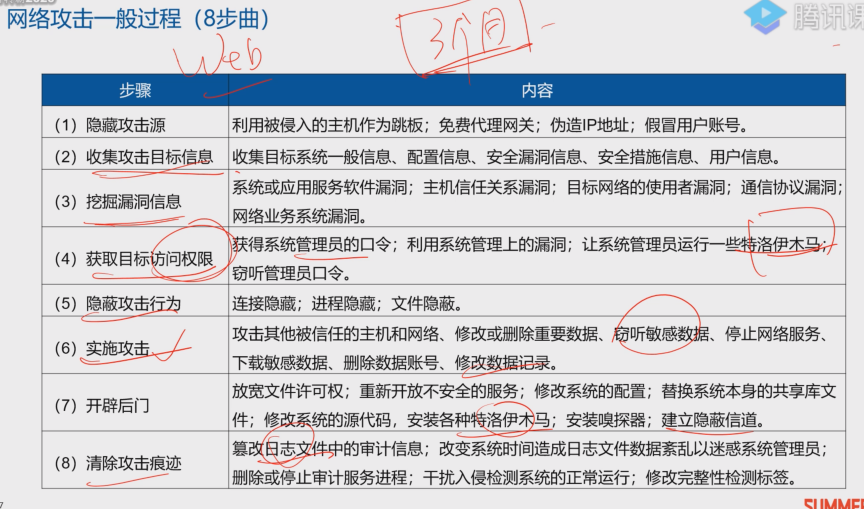

网络攻击流程

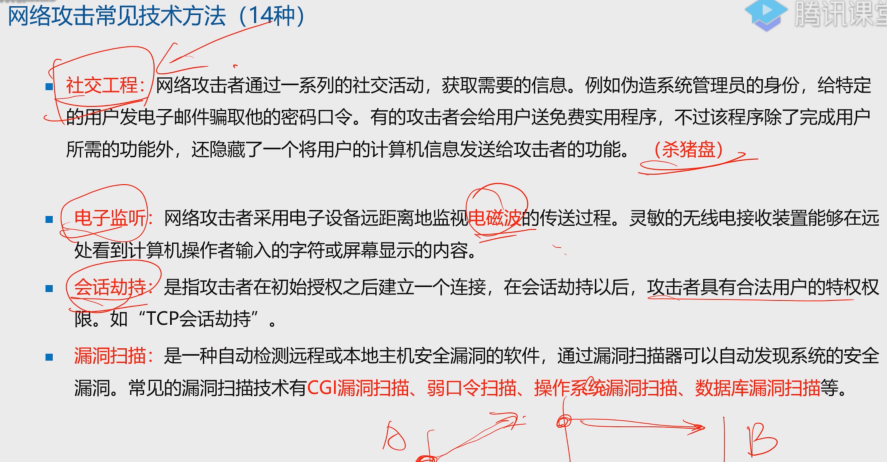

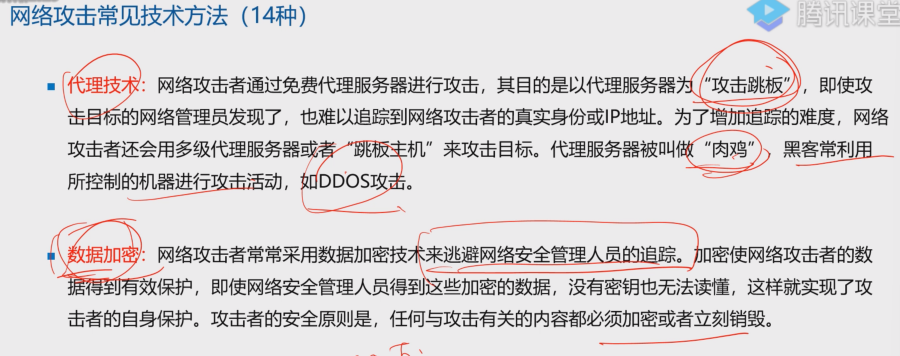

S2.2网络攻击常见技术方法

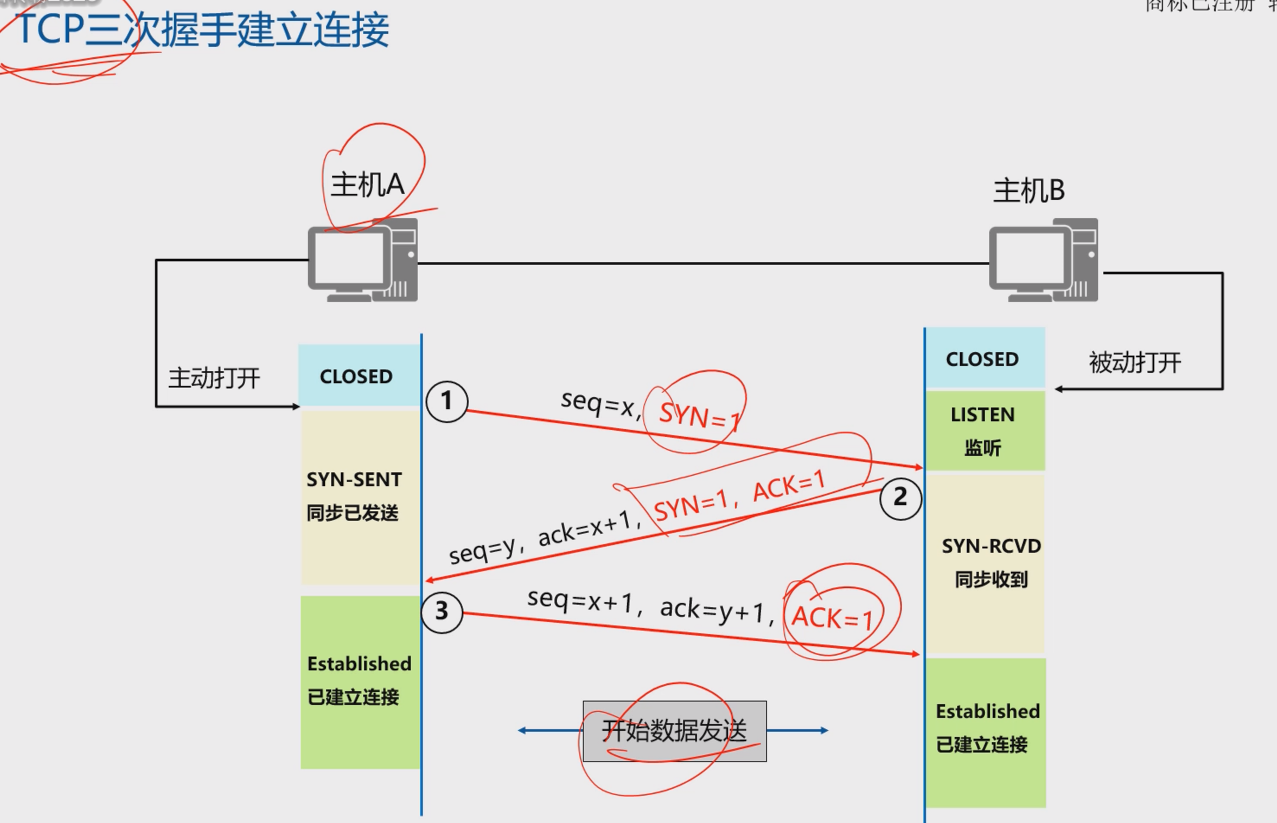

SYN 同步

ACK 确认

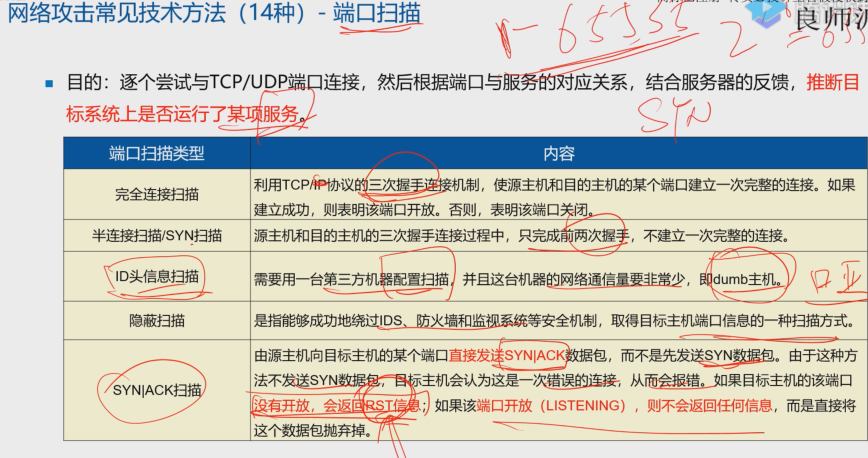

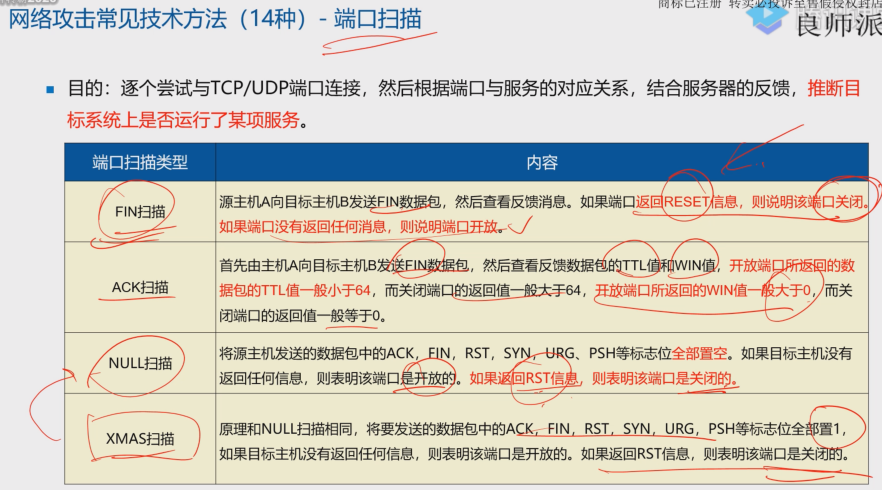

端口扫描

开放的端口(监听状态)才能返回ACK确认信息

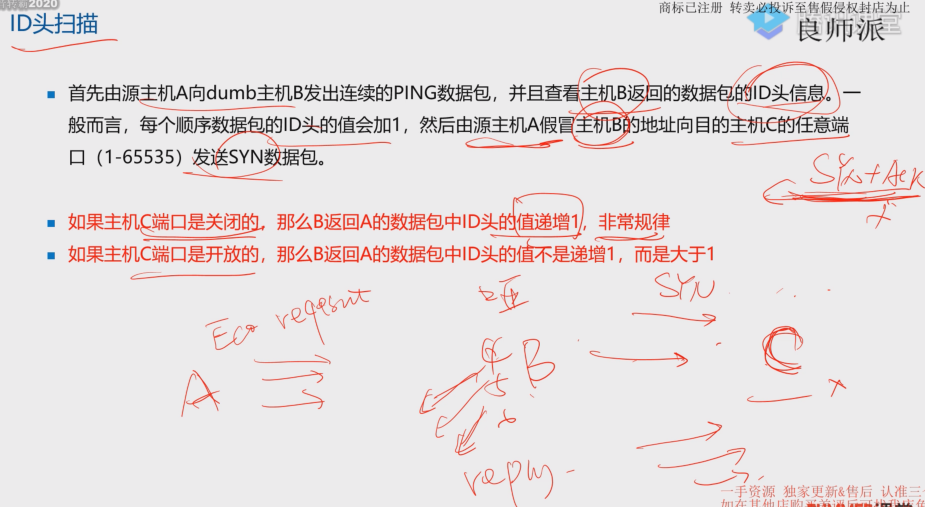

ID头扫描,假冒哑主机探测其他机器的端口。

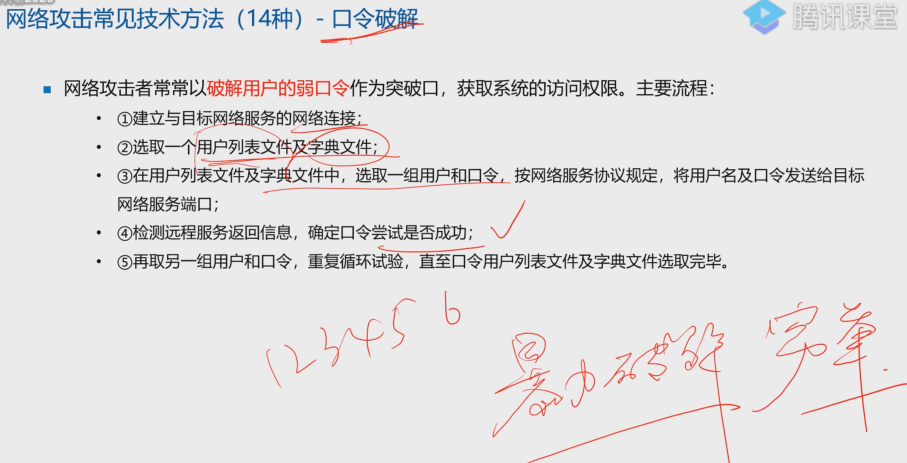

口令破解

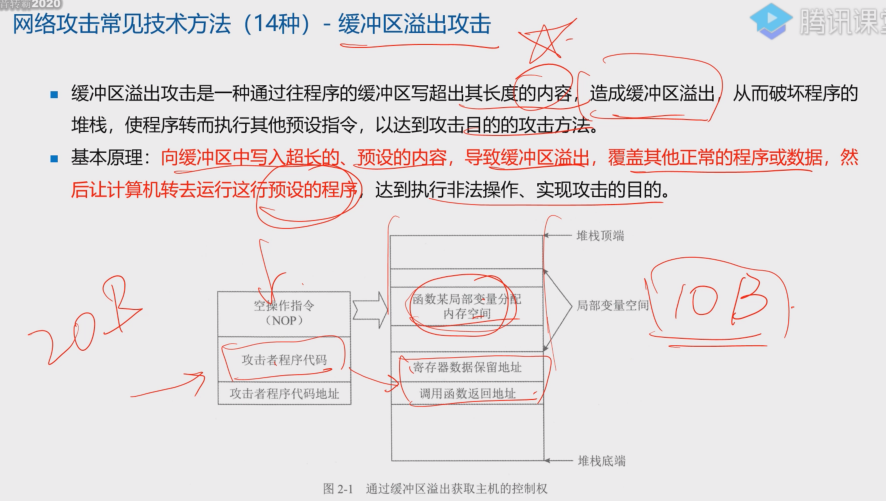

缓冲区溢出攻击

缓冲区溢出 是 重点 案例题可能考察。涉及到C语言代码分析。

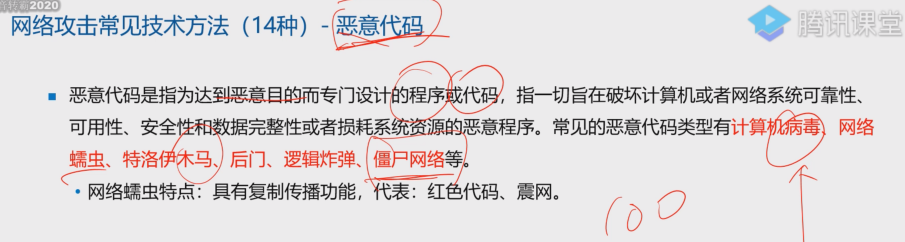

恶意代码

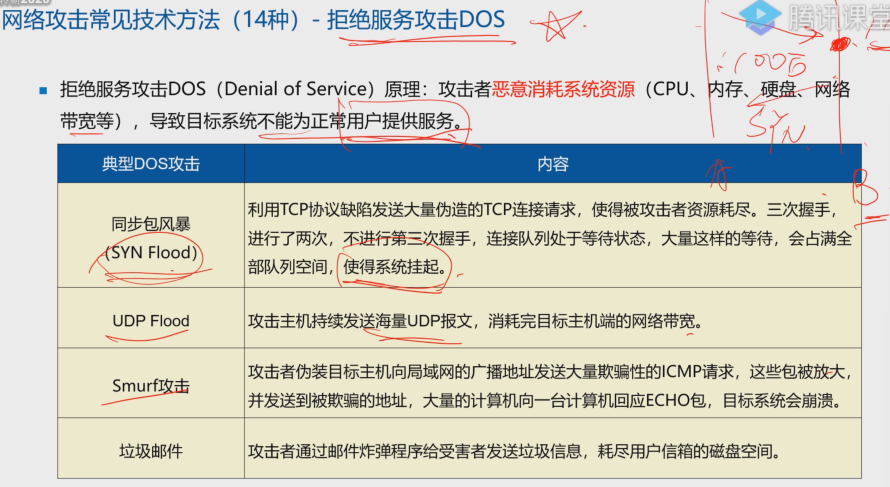

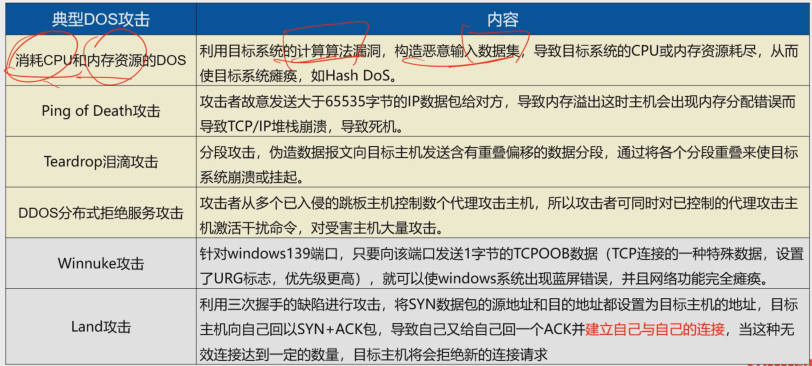

拒绝服务攻击DOS

其中,ICMP报文比较小,一般很难造成故障。例如 ping报文。

ping of death利用了早期操作系统的漏洞。(又叫畸形报文攻击)

泪滴攻击,也是畸形的,目标主机收到后无法正确组合报文。

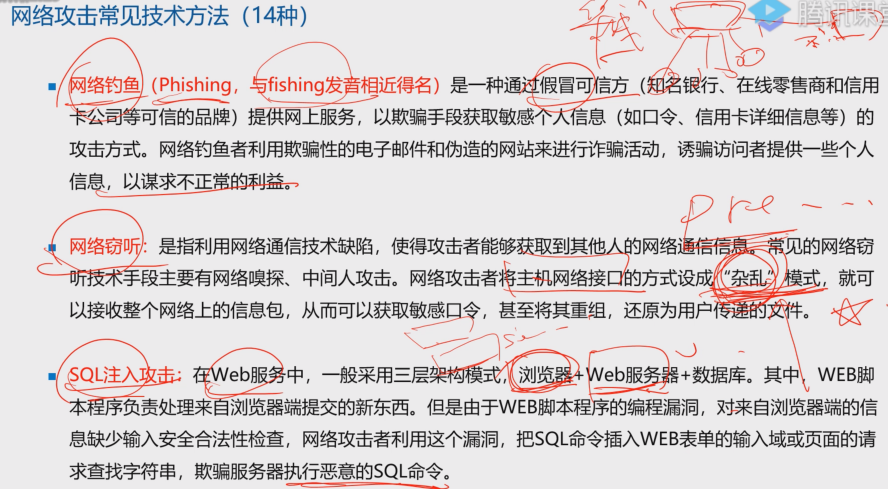

网络钓鱼、网络窃听、SQL注入攻击

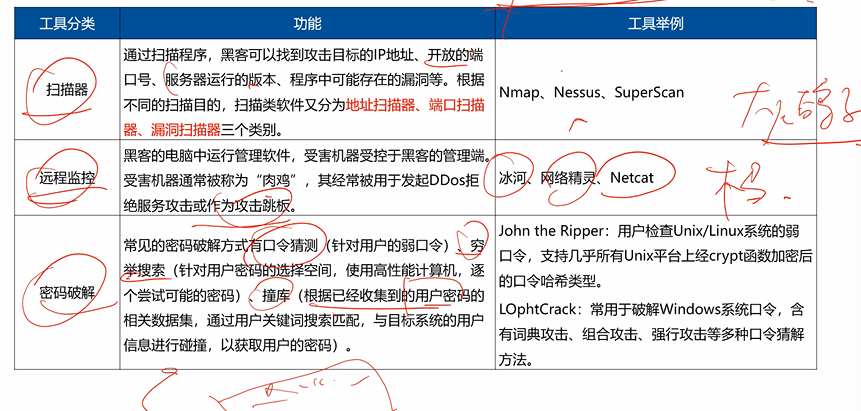

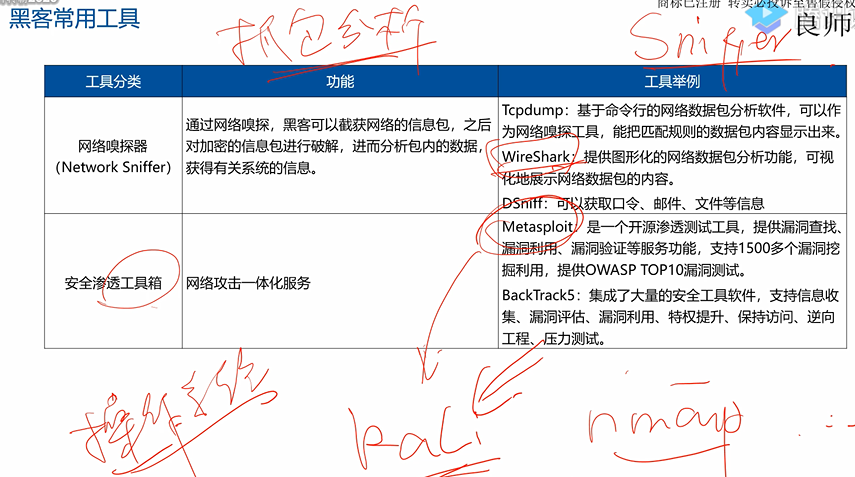

S2.3 黑客常用工具